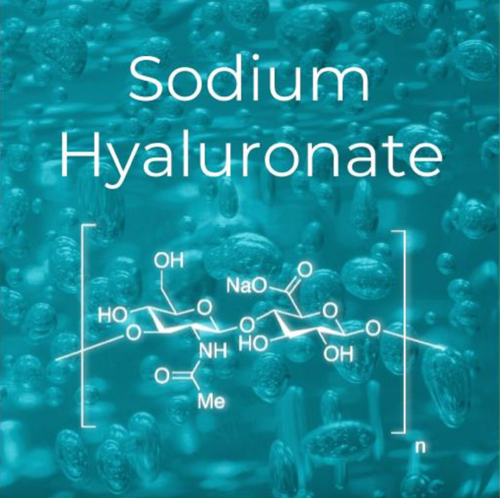

sodium hyaluronate là gì?

natri hyaluronate là một muối riêng biệt của axit hyaluronic (ha). Hoạt chất này có kích thước phân tử cực nhỏ nên có thể dễ dàng thẩm thấu vào sâu bên trong da. Ngoài ra, vì là một ha, natri hyaluronate có khả năng giữ lại gấp 100 lần trọng lượng của nó trong nước. nghĩa là 1 gam natri hyaluronate có thể chứa tới 6 lít nước.

Đây là lý do tại sao natri hyaluronate được sử dụng trong hầu hết các sản phẩm làm đẹp để cung cấp nước và thúc đẩy độ đàn hồi của da.

chiết xuất natri hyaluronate tự nhiên có thể được tìm thấy trong lúa mì, trong quá trình lên men vi khuẩn, trong dây rốn của động vật có vú, trong lược của gà hoặc tổng hợp.

tác dụng của natri hyaluronate đối với sắc đẹp

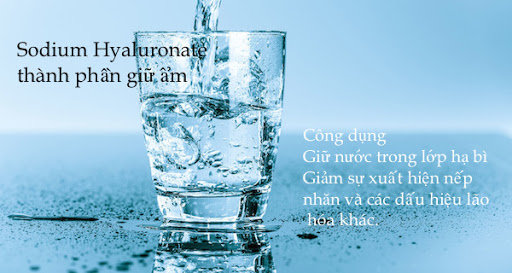

Trong quá trình chăm sóc da, trước khi tính đến việc dưỡng trắng, xóa mờ thâm nám, vết nhăn, yếu tố đầu tiên luôn cần đảm bảo đó là: cung cấp đủ độ ẩm. sodium hyaluronate là một chất giữ ẩm tuyệt vời hoạt động tốt trong các tình huống độ ẩm cao và thấp. do đó, hoạt chất này có thể mang lại những lợi ích vượt trội sau đây.

dưỡng ẩm cho làn da tươi trẻ và sáng mịn

sodium hyaluronate có khả năng dưỡng ẩm vượt trội (1 gram sodium hyaluronate có thể chứa tới 6 lít nước) hơn bất kỳ thành phần tự nhiên hoặc nhân tạo nào.

Nhờ đó, khi thẩm thấu vào da, các phân tử natri hyaluronate sẽ khuếch tán và tăng gấp 1000 lần trọng lượng của chúng để hút ẩm từ môi trường và các lớp da bên dưới bề mặt da. để lớp ngoài của da được ngậm nước đầy đủ và căng mọng, đồng thời giúp các sợi collagen săn chắc và linh hoạt hơn.

làm mềm da, giảm mẩn đỏ

Dưới tác động của tia UV, môi trường ô nhiễm, mỹ phẩm không an toàn, lớp màng bảo vệ của da sẽ yếu đi khiến da không đủ sức để chống lại các tác nhân gây hại. từ đó, nó gây ra sần sùi, kích ứng, mẩn đỏ và sưng tấy.

Lúc này, việc sử dụng các sản phẩm có chứa sodium hyaluronate sẽ giúp làm dịu nhanh răng, giảm sưng tấy. Nó còn cung cấp độ ẩm và tăng sức đề kháng cho da.

tăng sức đề kháng cho hàng rào bảo vệ da khỏe mạnh

Như đã nói ở trên, sodium hyaluronate sẽ giúp cung cấp độ ẩm vượt trội cho da, giúp làn da được nuôi dưỡng trở nên khỏe mạnh hơn. do đó, nó cải thiện khả năng chống lại các tác hại của môi trường, giúp da luôn mịn màng và tươi trẻ.

xóa nếp nhăn, chống lão hóa

Cách đơn giản để làm mờ nếp nhăn và chống lại quá trình lão hóa là dưỡng ẩm kỹ lưỡng cho làn da của bạn. Khi da được cấp đủ nước, bề mặt da sẽ trở nên mịn màng, làm mờ sẹo và làm chậm quá trình lão hóa da.

Natri hyaluronate có tốt cho việc dưỡng ẩm không?

Nhiều phụ nữ rất bối rối khi sử dụng các sản phẩm có chứa sodium hyaluronate vì họ không biết nó có thực sự tốt hay không. Được sử dụng phổ biến từ những năm 1980, sodium hyaluronate đã trải qua quá trình đánh giá sâu rộng bởi hội đồng chuyên gia đánh giá thành phần mỹ phẩm CIr (Mỹ).

Các chuyên gia ở đây không tìm thấy bằng chứng nào về tác động tiêu cực của hoạt chất này đối với da. do đó, hội đồng đã đánh giá sodium hyaluronate là an toàn để sử dụng trong mỹ phẩm. do đó, bạn có thể hoàn toàn an tâm khi lựa chọn các sản phẩm mỹ phẩm có chứa các thành phần này.

Vì lý do đó, bạn có thể hoàn toàn an tâm khi sử dụng các sản phẩm có chứa sodium hyaluronate để chăm sóc và nuôi dưỡng làn da của mình.

.jpg)

Bạn có thể yên tâm khi sử dụng mặt nạ hình ảnh có chứa natri hyaluronate

cách sử dụng natri hyaluronate hiệu quả và các biện pháp phòng ngừa

Mặc dù sodium hyaluronate rất tốt cho da nhưng để hoạt chất này phát huy hiệu quả vượt trội, bạn phải nhớ sử dụng khi da còn ẩm. Tốt nhất nên dùng sau khi rửa mặt, trước bước dùng toner và đắp mặt nạ. Điều này sẽ giúp natri hyaluronate thấm sâu, dưỡng ẩm và nuôi dưỡng làn da. bạn cũng có thể kết hợp với xịt khoáng để đảm bảo cung cấp đủ “nguyên liệu” để các phân tử natri hyaluronate hấp thụ tối đa, cho làn da mịn màng.

Sau khi sử dụng sodium hyaluronate, bạn nên sử dụng kem dưỡng ẩm có chứa các thành phần dưỡng ẩm để ngăn ngừa tình trạng mất nước của da. Đồng thời, bạn nên chọn những sản phẩm có thương hiệu nổi tiếng để đảm bảo hiệu quả dưỡng da tốt nhất.

lưu ý khi sử dụng natri hyaluronate cho da:

- sử dụng trên da còn ẩm, tốt nhất sau khi rửa mặt sạch, trước khi dùng toner nên đắp mặt nạ

- kết hợp với xịt khoáng để tăng độ dưỡng ẩm cho da.

- you nên sử dụng sản phẩm có khả năng giữ ẩm sau khi sử dụng sodium hyaluronate

- chọn sản phẩm của thương hiệu nổi tiếng để đảm bảo hiệu quả dưỡng da tốt nhất.

giới thiệu các sản phẩm có chứa sodium hyaluronate để chăm sóc da hiệu quả

Đến đây, chắc hẳn bạn đang băn khoăn không biết sản phẩm nào có chứa sodium hyaluronate để chăm sóc da tốt nhất đúng không? Vì vậy, hãy lựa chọn những sản phẩm đến từ thương hiệu mỹ phẩm hàng đầu của Mỹ – Picture Skin Care. Thương hiệu này có đội ngũ nghiên cứu và chuyên gia hàng đầu Châu Âu cùng công nghệ hiện đại, đảm bảo chất lượng tốt nhất của sản phẩm.

Trong đó, 2 sản phẩm nổi bật của hãng có chứa sodium hyaluronate là: mặt nạ chống lão hóa trẻ hóa da image the max stem cell masque và kem giảm nếp nhăn, nâng cơ và săn chắc da image max contour gel-crème.

hình ảnh mặt nạ chống lão hóa trẻ hóa the max stem cell masque

Em này như một “món quà” tái tạo làn da già nua, giúp da săn chắc và tươi trẻ nhờ 4 công dụng vượt trội:

- dưỡng ẩm vượt trội, giúp da được nuôi dưỡng suốt đêm, không bị khô sau khi thức dậy.

- đẩy nhanh quá trình sản sinh collagen và elastin trong da, ngăn ngừa quá trình lão hóa. cải thiện độ săn chắc và đàn hồi của da.

- bổ sung vitamin và dưỡng chất để da phục hồi và khỏe mạnh sau một ngày dài mệt mỏi

- tăng cường khả năng tái tạo của da, bảo vệ da chống lại tác hại của tia UV và môi trường ô nhiễm.

Hiệu quả hình ảnh của mặt nạ trẻ hóa da chống lão hóa tế bào gốc max đã được chứng minh trong các cuộc khảo sát khách hàng sau khi sử dụng sản phẩm trong 6 tuần.

.jpg)

Để đạt được những lợi ích tuyệt vời trên, mặt nạ trẻ hóa da Max Stem Cell Masque đã được áp dụng bằng công nghệ tạo hình độc đáo. giúp các dưỡng chất thẩm thấu và phát huy hiệu quả gấp nhiều lần so với các sản phẩm thông thường.

ngoài việc chứa sodium hyaluronate, em này còn có các thành phần nổi bật như: chuỗi peptide và argireline (giúp kích thích sản sinh collagen và elastin, giảm nếp nhăn, làm mịn và săn chắc da, bảo vệ bề mặt da chống lại sự tác hại của môi trường), tế bào gốc thực vật (kích thích hình thành tế bào mới, tái tạo da ở lớp biểu bì, làm chậm quá trình lão hóa tự nhiên của da), vitamin c (làm sáng da, mờ sẹo mụn, chống oxy hóa, cho một làn da khỏe mạnh , hạn chế nếp nhăn)

vì vậy, hãy tưởng tượng rằng mặt nạ tế bào gốc tối đa có thể có hiệu quả lên đến 48 giờ.

hình ảnh làm săn chắc, làm săn chắc và giảm nếp nhăn của kem gel max contour

Sau tuổi 25, việc sử dụng kem chống oxy hóa là vô cùng cần thiết để làm chậm quá trình lão hóa. image the max contour gel crème là sản phẩm phụ nữ nào cũng cần vì nó có nhiều công dụng vượt trội:

- dưỡng ẩm cho da trong nhiều giờ. khắc phục ngay tình trạng da khô, nứt nẻ và nhăn nheo.

- phục hồi da hư tổn và kích thích tái tạo tế bào mới, giúp tăng độ săn chắc và đàn hồi cho da. .

- làm đều màu da, sáng da, mờ vết thâm, vết nhăn, vết chân chim hiệu quả

- tăng sức đề kháng của hàng rào bảo vệ da khỏe mạnh, ngăn ngừa tác hại của các tác nhân có hại trong môi trường.

image the max cream có hiệu quả vượt trội như vậy là do được làm từ các thành phần nổi bật như: sodium hyaluronate, tế bào gốc táo (giúp tế bào da tiếp tục tái tạo và làm chậm quá trình lão hóa, cải thiện rõ rệt nếp nhăn), acetyl tetrapeptide -2 (tăng khả năng miễn dịch của da, giảm co cơ, do đó làm giảm nếp nhăn), dầu babassu (dưỡng ẩm, chống viêm và chất làm mềm).

Chắc chắn sau 2 tuần sử dụng, bạn sẽ ngạc nhiên trước khả năng làm căng da, giảm nếp nhăn và chống lão hóa vượt trội của sản phẩm này.

Mua sản phẩm chất lượng có chứa sodium hyaluronate ở đâu?

Để tránh mua phải hàng giả và kém chất lượng, bạn nên mua các sản phẩm có chứa sodium hyaluronate từ các cửa hàng và thương hiệu nổi tiếng. tại việt nam, bạn có thể yên tâm khi đặt hàng tại imagevietnam.vn. Đây là địa chỉ website chính thức của Image Việt Nam, nhà phân phối chính hãng các sản phẩm chăm sóc da Image từ trụ sở chính tại Mỹ. uu.

Trên imagevietnam.vn cũng thường xuyên có các chương trình khuyến mãi, tặng quà đặc biệt dành cho khách hàng trải nghiệm sản phẩm với ưu đãi tốt nhất.

cam kết hình ảnh Việt Nam:

- Vận chuyển toàn quốc. giao hàng trong ngày.

- miễn phí giao hàng cho đơn hàng trên 200k.

- Cam kết sản phẩm chính hãng 100%

- đổi trả trong vòng 7 ngày, nếu sản phẩm bị lỗi hoặc bị kích ứng khi sử dụng.

- Bác sĩ da liễu khuyên bạn nên chăm sóc da và sử dụng sản phẩm 24/24.

Với những thông tin vừa rồi, chúng tôi hy vọng bài viết này đã giúp bạn hiểu rõ hơn về thành phần của sodium hyaluronate, cũng như cách sử dụng nó đạt hiệu quả cao. và lựa chọn sản phẩm chăm sóc da hình ảnh chính là cách giúp bạn tự tin về chất lượng và độ an toàn. Nếu còn thắc mắc, đừng ngại gọi đến hotline: 089.919.7933 để được các chuyên gia da liễu tư vấn đầy đủ.