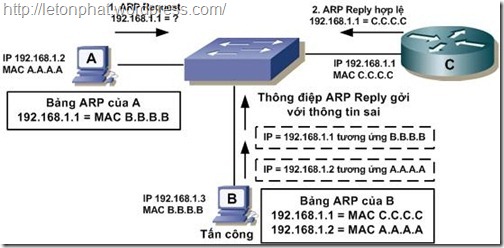

Như mọi người đã biết, để thực hiện quá trình gửi một gói tin từ điểm a đến điểm b, sự hỗ trợ của arp luôn được yêu cầu để thu thập mac của nút tiếp theo mà gói tin được hướng tới. Để thực hiện arp, máy tính sẽ gửi yêu cầu phát arp chứa địa chỉ ip của máy tính để tìm địa chỉ mac. Nếu có bất kỳ máy tính nào trên mạng sử dụng địa chỉ ip đó, nó sẽ trả lời địa chỉ mac tương ứng. tuy nhiên, phản hồi arp có thể được tạo mà không nhất thiết phải có yêu cầu arp ( arp miễn phí ), để các máy tính khác trên mạng có thể cập nhật bảng arp khi xảy ra thay đổi. Lợi dụng việc kẻ tấn công này gửi arp vô cớ thông tin sai, nó sẽ thay thế địa chỉ mac của nó bằng địa chỉ ip của cổng thay vì địa chỉ mac của cổng, điều này sẽ buộc máy nạn nhân. để thay đổi bảng arp với thông tin sai. đây là một dạng tấn công “arp spoofing” được gọi là man-in-the-middle, gói tin sẽ đến cổng giả mạo trước khi được chuyển tiếp đến đích.

dai (kiểm tra arp động) đặt mỗi cổng chuyển đổi vào trạng thái không đáng tin cậy (mặc định) hoặc đáng tin cậy, chỉ thực thi thông báo dai trên các cổng không đáng tin cậy. dai kiểm tra từng yêu cầu arp hoặc thông báo phản hồi trên các cổng không đáng tin cậy để quyết định xem thông báo có khớp hay không. nếu không, công tắc sẽ lọc các tin nhắn arp này. dai sẽ xác định xem một thông báo arp có hợp lệ hay không bằng cách sử dụng thuật toán sau:

dai kiểm tra các địa chỉ ip không mong muốn xuất hiện trong thư arp như 0.0.0.0, 255.255.255.255, multicast, v.v.

xem thêm thông tin về dai: làm tham số mặc định, trường hợp cấu hình có hoặc không có dhcp…

1. cấu hình

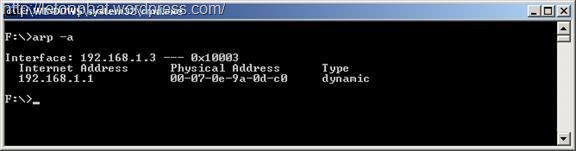

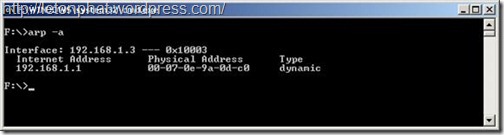

trạng thái bảng arp trên pc2

thực hiện giả mạo arp với ứng dụng switchsnarf trên pc1 chỉ định cổng để gửi gói arp giả mạo tới

chọn quét mạng để tìm máy tính trên mạng, chọn máy tính có mô tả có thể phát hiện được , chọn bắt đầu giả mạo

chạy telnet từ pc2

thay đổi bảng arp trên pc2

sử dụng wirehark để thực hiện phân tích gói tin

gói telnet được gửi tới pc1 trước khi đến bộ định tuyến

trong trường hợp dhcp snooping đã được định cấu hình trước đó, bạn chỉ cần xác định vlan bằng cách sử dụng hàm dai

sw (config) #ip arp kiểm tra vlan 1

chỉ định các cổng đáng tin cậy (tất cả các cổng khác đều không đáng tin cậy)

giao diện sw (config) # fa0 / 24

sw (config-if) #ip arp kiểm tra độ tin cậy

2. xác minh chạy lại ứng dụng switchsnarf trên pc1, thông tin nhật ký chỉ ra rằng gói trả lời arp không hợp lệ đã bị loại bỏ

00:54:51: % sw_dai-4-dhcp_snooping_deny : 1 arps (res) không hợp lệ trên fa0 / 1, vlan 1. ([001b.fc36.ecdd / 192.168 1.3 /0007.0e9a.0dc0/192.168.1.1/00:54:51 utc Thứ Hai, ngày 1 tháng 3 năm 1993]) 00:54:51: % sw_dai-4-dhcp_snooping_deny : 1 arps (res) không hợp lệ trên fa0 / 1, vlan 1. ([001b.fc36.ecdd / 192.168.1.1 / 001b.fc36.ece4 / 192.168.1.3 / 00: 54: 51 utc Mon Mar 1 1993]) trường hợp pc2 khai báo địa chỉ tĩnh thì switch sẽ không có thông tin để kiểm tra, nó có thể xuất ra thông tin tĩnh để kiểm tra giả mạo

sw (config) #arp access-list arpinspect sw (config-arp-nacl) #permit ip host 192.168.1.3 mac host 001b.fc36.ece4

sw (config) #ip arp kiểm tra bộ lọc arpinspect vlan 1

theo mặc định, dai chỉ kiểm tra các vi phạm đối với nội dung của gói arp, không phải giá trị của tiêu đề gói arp. chạy câu lệnh sau khi bạn cần kiểm tra giá trị của tiêu đề gói arp

sw (config) #ip arp kiểm tra xác thực? dst-mac xác thực địa chỉ mac đích ip xác thực địa chỉ ip src-mac xác thực địa chỉ mac nguồn

· src-mac : xác minh địa chỉ mac nguồn trong tiêu đề ethernet với địa chỉ mac của người gửi trong gói phản hồi arp

· det-mac : kiểm tra địa chỉ mac đích trong tiêu đề ethernet so với địa chỉ mac đích trong gói phản hồi arp

· ip : kiểm tra địa chỉ ip của người gửi trong tất cả các gói yêu cầu arp, kiểm tra địa chỉ ip của thiết bị gửi so với địa chỉ ip đích trong tất cả các gói phản hồi arp

tổng hợp từ vnpro + internet