Thuốc pep thường được sử dụng ở những người có nguy cơ nhiễm HIV cao. Vậy peptit là gì? Nó có giá bao nhiêu và tôi nên mua nó ở đâu? Trong khuôn khổ bài viết này, phòng khám galant sẽ giúp quý vị và các bạn giải đáp tất cả những thắc mắc trên.

Tăng cường tinh thần là gì?

Thuốc pep là một loại thuốc kháng HIV rất hiệu quả trong điều trị dự phòng sau phơi nhiễm với HIV. Thuốc để chống lại vi rút hiv và ngăn ngừa nhiễm trùng. Vì vậy, những người có nguy cơ lây nhiễm HIV cao nên dùng thuốc an thần càng sớm, tỷ lệ bảo vệ càng cao.

Thuốc được kê cho ai?

pep là một loại thuốc phòng ngừa. Do đó, các đối tượng sử dụng thuốc này có nguy cơ cao bị nhiễm một số bệnh HIV như:

- Người đã tiếp xúc với máu hoặc chất tiết của người nhiễm HIV. Thuốc hướng thần nên được uống càng sớm càng tốt, ngay cả khi nó chỉ tiếp xúc một lần. Vì bạn cũng có nguy cơ lây nhiễm HIV chỉ với một lần tiếp xúc với máu và chất tiết của người bệnh, và nguy cơ còn cao hơn khi bạn có vết thương hở ở vị trí tiếp xúc hoặc khi tiêm máu, dịch tiết vào người bệnh. màng nhầy. mắt, mũi và miệng.

- Một người chăm sóc người nhiễm HIV, chẳng hạn như thành viên gia đình hoặc bác sĩ đã vô tình tiếp xúc với máu hoặc chất dịch cơ thể của bệnh nhân.

- Quan hệ tình dục với người nhiễm HIV nhưng không sử dụng bao cao su, bao cao su có thể bị rách khi quan hệ tình dục. Dù là đường uống hay đường hậu môn, bạn cũng cần phải uống thuốc kích thích ngay lập tức

- Không may dùng chung kim tiêm với người nhiễm HIV hoặc sử dụng hình xăm, xăm môi, dụng cụ làm móng tay với người nhiễm HIV …

- Những người bị người lạ tấn công tình dục hoặc cưỡng hiếp cũng nên dùng thuốc an thần

- Không mua và sử dụng thuốc bừa bãi

- Uống đúng liều lượng thuốc phơi nhiễm HIV đúng giờ

Bạn dùng thuốc trong bao lâu?

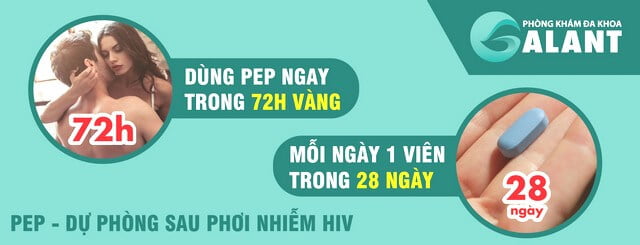

Để bảo vệ hiệu quả nhất, những người có nguy cơ nên uống thuốc ngủ trong vòng 72 giờ sau khi tiếp xúc với máu, dịch cơ thể, quan hệ tình dục, v.v. của người nhiễm HIV. Thuốc này nên được thực hiện càng sớm càng tốt, vì có một hiệu quả điều trị đáng kể mỗi giờ.

Nhiều nghiên cứu đã chỉ ra rằng pep không có tác dụng gì trong việc ngăn ngừa lây nhiễm HIV nếu được dùng trong 72 giờ sau khi phơi nhiễm với HIV.

Thời gian quản lý sẽ kéo dài khoảng 28 ngày để có kết quả tốt nhất. Và bạn lưu ý không được bỏ bất kỳ liều nào trong 28 ngày này.

Sau đó, bạn nên xét nghiệm HIV 3 tháng sau để đảm bảo rằng nếu kết quả âm tính, bạn không bị nhiễm HIV. Nếu kết quả xét nghiệm dương tính, bác sĩ sẽ đưa ra các phương án điều trị thích hợp.

Bạn nên tham khảo video mà bác sĩ đề xuất pep chi tiết hơn tại đây:

pep – Điều trị Phơi nhiễm với HIV

Dùng chất kích thích có tác dụng phụ gì không?

Giống như nhiều loại thuốc khác, thuốc pep có nhiều tác dụng phụ.

Nhức đầu, chóng mặt

Nhiều bệnh nhân khi dùng thuốc pep thường bị đau đầu, chóng mặt, nhất là khi phác đồ kết hợp với thuốc: lamivudine – 3tc, idv, sqv … Những triệu chứng này có thể chỉ diễn ra trong thời gian dài. 1-2 giờ nhưng có thể là cả ngày. Nếu bạn bị đau dữ dội cản trở các hoạt động hàng ngày, bạn có thể sử dụng thuốc giảm đau có chứa paracetamol.

Mệt mỏi, uể oải

Hầu hết những người sử dụng pep thường cảm thấy mệt mỏi và uể oải sau khi dùng thuốc. Vì lý do này, các bác sĩ thường khuyến cáo bệnh nhân nên uống thuốc vào buổi tối, để họ được nghỉ ngơi và không làm xáo trộn cuộc sống hàng ngày.

Dễ bị buồn nôn và nôn

Nếu phác đồ điều trị bao gồm một số loại thuốc khác như: zdv, tdf, idv, sqv, lpv, rtv … thì những người sử dụng thuốc pep cũng thường gặp phải các tác dụng phụ như buồn nôn hoặc nôn.

Tiêu chảy

Tác dụng phụ của tiêu chảy đã được báo cáo ở những bệnh nhân dùng pep với các thuốc khác (ví dụ: tdf, lpv, sqv, rtv). Khi điều này xảy ra, hãy uống bổ sung Orexo theo chỉ dẫn hoặc uống nhiều nước lọc để tránh mất nước.

Rối loạn giấc ngủ

Quá trình sử dụng chất kích thích cũng có thể gây rối loạn giấc ngủ, khiến người bệnh ngủ không ngon giấc hoặc gặp ác mộng khiến người bệnh tỉnh giấc. Nếu tình trạng rối loạn diễn ra trong thời gian dài và gây ảnh hưởng xấu đến tâm lý và sức khỏe thì có thể dùng thuốc an thần, hỗ trợ giấc ngủ để cải thiện.

Có hại cho gan

Theo nhiều nghiên cứu, việc sử dụng thuốc pep cũng có thể làm tăng men gan. Nếu có các biểu hiện như vàng da, chán ăn… thì nên đi kiểm tra men gan. Nếu men gan tăng trên 5 lần, bác sĩ sẽ khuyên bạn nên dừng thuốc.

Xem thêm: Tác dụng phụ của thuốc Pep mà bạn cần lưu ý

Tôi nên lưu ý điều gì khi sử dụng pep?

Có một số điều cần lưu ý khi sử dụng thuốc dự phòng sau khi nhiễm HIV:

Nếu bạn nghi ngờ mình có thể bị nhiễm HIV, đừng tự mua thuốc điều trị. Cần đến cơ sở chuyên khoa hoặc bệnh viện để được xét nghiệm HIV và tư vấn thuốc.

Sự thành công của điều trị dự phòng sau phơi nhiễm HIV phần lớn phụ thuộc vào việc bệnh nhân tuân thủ sử dụng đúng thuốc theo chỉ dẫn. Do đó, nếu bạn được kê đơn hai liều một ngày, bạn phải uống chúng cách nhau 12 giờ. Thuốc uống mỗi ngày một lần và phải uống cách nhau 24 giờ. Vì vậy, để tránh quên bạn nên lên lịch liều hàng ngày.

Nếu bạn không uống thuốc đúng giờ và đúng liều lượng thường xuyên, có thể làm giảm nồng độ thuốc trong máu. Điều này tạo cơ hội cho vi rút HIV sinh sôi và có nguy cơ thất bại trong điều trị dự phòng sau phơi nhiễm. Nếu bạn vô tình quên một liều, hãy uống ngay khi nhớ ra. Nhưng bạn cần đảm bảo rằng mình dùng liều tiếp theo sau đó ít nhất 4 giờ.

Nếu bạn quên 2-3 ngày, hãy nhớ uống nó. Nhưng bạn chỉ uống 1 viên, và bạn sẽ không bù cho tất cả các liều đã quên. Liều tiếp theo nên được thực hiện đúng giờ và sử dụng đủ 28 ngày.

Phải thực hiện các bước để ngăn ngừa lây truyền HIV sang người khác

Chỉ vì bạn đang được trị liệu về tinh thần không có nghĩa là bạn an toàn. Vì vậy, bạn vẫn cần thực hiện các bước để ngăn ngừa lây nhiễm cho người khác, chẳng hạn như không quan hệ tình dục hoặc phải sử dụng bao cao su, không dùng chung các vật dụng cá nhân có thể bị dính máu và dịch cơ thể. Các chi tiết của bạn như bàn chải đánh răng, dao cạo râu …

Thuốc pep giá bao nhiêu và mua ở đâu?

Có nhiều loại thuốc chữa bệnh pep với nhiều mức giá khác nhau. Thường khoảng 850.000 – khoảng 2 triệu đồng, tùy loại và địa điểm bán.

Khi nghĩ rằng mình có nguy cơ lây nhiễm HIV và muốn mua thuốc pep , bạn nên đến bệnh viện hoặc phòng khám chuyên về HIV để được tư vấn và kê đơn.

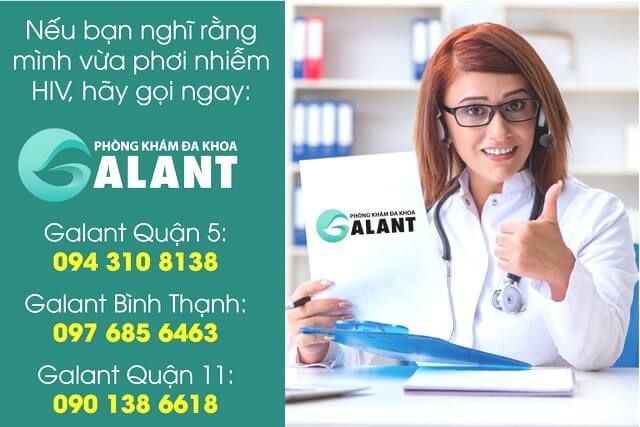

galant là một trong những địa chỉ thăm khám, tư vấn và điều trị HIV nổi tiếng được nhiều khách hàng tin tưởng.

Khi nghi ngờ mình có thể bị nhiễm HIV, hãy liên hệ ngay với phòng khám để được tư vấn và gặp bác sĩ để lựa chọn liệu trình điều trị tốt nhất.

Phòng khám đa khoa galant cam kết bảo mật thông tin khách hàng một cách tuyệt đối. Đến với phòng khám, bạn sẽ được tư vấn những thông tin chi tiết về căn bệnh HIV để có những kiến thức đầy đủ nhất. Đặc biệt, phòng khám có trang thiết bị hiện đại nhằm mang đến cho khách hàng các dịch vụ xét nghiệm, dự phòng tiếp xúc và điều trị HIV với chi phí tốt nhất.

Đây là tất cả về Thuốc chuyển hóa . Nếu bạn nghĩ rằng mình có thể bị nhiễm HIV, hãy liên hệ ngay với galant của bạn để được bác sĩ có chuyên môn và kinh nghiệm tư vấn.

Chương trình này được tài trợ bởi Trung tâm Greenbiz AG Life: #lifecentre #greenbiz #galant

Các bài viết có liên quan:

Các hạch bạch huyết sưng lên do HIV ở đâu? Những điều cần biết

Tăng cường dự phòng sau khi phơi nhiễm HIV